Menace Cyber

Tout le monde est une cible !

Vous ne vous en rendez peut-être pas compte, mais vous êtes une cible pour les cybercriminels. L’utilisation du courriel, des services bancaires en ligne, des achats sur internet, des téléchargements de fichiers, des réseaux sociaux, du partage Cloud, des objets connectés, ainsi que des smartphones, sont autant de vecteurs potentiels d’attaques. Vos appareils, vos comptes, et vos informations personnelles sont extrêmement précieuses pour les cybercriminels, ce qui les rend particulièrement vulnérables.

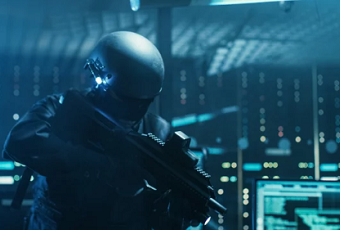

Cyber guerre

On parle de cyberguerre ou de guerre électronique lorsque les adversaires sont des États.

Le cyberespace est devenu un champ de bataille où les forces militaires mènent des opérations offensives pour détruire des cibles, affaiblir leurs ennemis ou se positionner économiquement et géopolitiquement. Ces actions sont réalisées à l’aide de cyberarmes. Aujourd’hui, chaque armée moderne possède une division cyber composée de milliers de hackers formés pour infiltrer, pirater, saboter, voire détruire des infrastructures critiques.

Cyber criminalité

La cybercriminalité est omniprésente et constitue un véritable fléau.

Les cybercriminels, souvent des groupes de hackers organisés, sont motivés par l’argent. Vos données personnelles ont une grande valeur et peuvent être utilisées pour vous extorquer des fonds ou pour vous faire chanter. Ces informations sont facilement accessibles sur Internet et peuvent être revendues sur le dark web pour des sommes considérables. Les cybercriminels sont de plus en plus nombreux et sophistiqués, ce qui rend les risques encore plus élevés pour les particuliers comme pour les entreprises.

Cyber espionnage

Menace Persistante Avancée (APT)

APT (Advanced Persistent Threat) désigne des adversaires sophistiqués utilisant des exploits avancés pour cibler des organisations spécifiques dans le but de collecter des données stratégiques.

Une attaque APT est persistante et vise à infiltrer un système d’information, souvent via des portes dérobées, pour obtenir des informations sensibles. Ces attaques sont particulièrement dangereuses car elles permettent aux attaquants de maintenir un accès prolongé sans être détectés, compromettant ainsi les entreprises publiques ou privées.

Cyber terrorisme

Le cyberterrorisme est une menace difficile à cerner car il n’a pas d’identité précise.

Il vise à déstabiliser ou saboter des institutions en utilisant des outils informatiques tels que les malwares, les attaques DDoS, la désinformation ou la propagande.

Le terme reste controversé car il est souvent difficile de déterminer si ces cyberattaques proviennent exclusivement de groupes terroristes. Dans ce contexte, la distinction entre acteurs malveillants et terroristes est floue, rendant l’identification des responsables particulièrement complexe.

Cyber harcèlement

Le cyberharcèlement touche de plus en plus de personnes, notamment les jeunes, et se manifeste sous forme de harcèlement en ligne.

Contrairement au harcèlement classique, les agresseurs utilisent Internet pour cibler leurs victimes. Les conséquences psychologiques peuvent être graves, parfois jusqu’au suicide, car les messages, photos ou vidéos restent en ligne indéfiniment. Parmi les formes les plus graves, on trouve le Revenge porn, le Happy Slapping, le dénigrement, les menaces, le doxxing et l’usurpation d’identité.

Hacktivisme

Le Hacktivisme ou Activisme version 2.0.

Le hacktivisme, utilise Internet comme outil de pression pour promouvoir des revendications politiques ou socio-économiques. Les hacktivistes, comme le célèbre groupe Anonymous, emploient des tactiques telles que la désobéissance civile tout en préservant l’anonymat, ce qui complique la distinction entre le bien et le mal. Parmi eux, on trouve des journalistes d’investigation et des lanceurs d’alerte comme Julian Assange (Wikileaks) et Edward Snowden, à l’origine de la révélation du programme de surveillance massive de la NSA, compromettant la vie privée de milliards de personnes.

Big Data

Le Big Data est parfois perçu comme une manière légale de collecter des données personnelles à grande échelle.

Ce terme désigne l’ensemble des données massives récoltées mondialement par des géants comme GAFAM (Google, Amazon, Facebook, Apple, Microsoft), TUNA (Tesla, Uber, Netflix, Airbnb), ou BATX (Baidu, Alibaba, Tencent, Xiaomi). Ces informations, telles que vos données personnelles, habitudes de navigation ou déplacements, sont ensuite traitées par l’intelligence artificielle pour créer un profil utilisateur, influençant ainsi vos décisions, achats, voire vos opinions politiques.

Script Kiddies

Les Script Kiddies sont des amateurs ou pseudo-hackers dépourvus de compétences techniques en sécurité informatique.

Ce terme désigne des néophytes ou délinquants qui utilisent des programmes prêts à l’emploi, téléchargés sur Internet, pour tenter d’infiltrer des systèmes. Ils se servent de scripts qu’ils ne maîtrisent pas et dont ils ne comprennent pas réellement le fonctionnement, se contentant d’exécuter des actions sans expertise.

Menace interne

La menace interne désigne généralement un utilisateur interne à l’entreprise, tel qu’un salarié, un étudiant, un stagiaire ou même un client. Elle peut être :

- Volontaire : Un employé mécontent ou malveillant peut agir pour le compte d’une autre société (vol de propriété intellectuelle, secrets industriels, etc.).

- Involontaire : Par négligence, un utilisateur peut infecter un système en utilisant un ordinateur contaminé par un malware ou en visitant un site piraté. »

Catastrophes et épidémies

Les catastrophes naturelles, épidémies et accidents sont imprévisibles et représentent un risque croissant pour la sécurité des données numériques.

Avec l’augmentation de ces événements (incendies, inondations, tremblements de terre, etc.), il devient essentiel de prévoir des mesures de protection des systèmes informatiques et de leurs données face à ces menaces physiques. Une stratégie de continuité d’activité et des solutions de sauvegarde sont indispensables pour minimiser les impacts.