Malwares & Exploits

Les types de malwares et les exploits les plus courants utilisés par les hackers.

Les cybercriminels utilisent des e-mails pour envoyer des documents contenant des logiciels malveillants (malwares). Ces malwares peuvent être directement intégrés dans le document ou téléchargés via un script contenu dans le fichier, qui pointe vers un site web externe.

Les malwares les plus courants incluent les virus, les chevaux de Troie, les logiciels espions, les vers et les ransomwares.

Malwares

Le malware (ou logiciel malveillant) est un logiciel conçu pour nuire à un système informatique, qu’il s’agisse d’ordinateurs, de serveurs, de smartphones, de réseaux, d’objets connectés ou de systèmes industriels.

Il existe différents types de malwares, chacun ayant un mode de fonctionnement et un objectif spécifique, parmi lesquels on trouve :

- Virus

- Vers informatiques (Worms)

- Cheval de Troie (Trojan)

- Logiciels de rançon (Ransomware)

- Logiciels espions (Spyware)

Un virus informatique est un programme malveillant conçu pour infecter d’autres programmes et se propager d’un appareil à un autre. Une fois dans un système, il altère, endommage ou supprime des fichiers ou des données. Le virus injecte son propre code au sein du programme hôte, qui devient alors porteur du virus. Ce processus de contamination permet au virus de se multiplier et de causer des dommages à l’ensemble du système.

Les vers informatiques (Worms) sont une forme de virus capable de se dupliquer, mais contrairement aux virus traditionnels, ils n’altèrent pas directement les fichiers ou données. Leur objectif principal est de se propager, souvent en exploitant une vulnérabilité, et de se répliquer en boucle. Cette réplication continue, que ce soit sur un disque dur local ou un réseau, finit par surcharger les ressources de l’ordinateur (processeur, mémoire, bande passante), provoquant des ralentissements, voire l’arrêt complet du système.

Les Trojans (ou chevaux de Troie) sont des programmes malveillants qui se déguisent en logiciels légitimes. À l’insu de l’utilisateur, ils contiennent un sous-programme malveillant qui se déclenche lorsque le programme légitime est exécuté. L’impact dépend de la nature du sous-programme : il peut s’agir d’une backdoor permettant aux cybercriminels de prendre le contrôle de l’appareil, de voler des informations sensibles (emails, mots de passe, données bancaires), ou d’utiliser l’ordinateur pour d’autres attaques (DDoS) ou pour installer d’autres malwares comme des spywares.

Les ransomwares sont des logiciels malveillants conçus pour prendre vos données en otage. Ils chiffrent toutes les informations sur l’appareil infecté, rendant les données illisibles et inaccessibles. Le pirate exige ensuite le paiement d’une rançon pour déchiffrer les données et les rendre de nouveau utilisables. Les attaques de ransomware sont devenues de plus en plus sophistiquées, combinant souvent plusieurs types de malwares pour augmenter leur efficacité et rendre la menace encore plus redoutable.

Un logiciel espion (spyware) collecte discrètement un maximum d’informations sur vous à votre insu : mots de passe, données de paiement, messages personnels, contacts, habitudes de navigation, et détails sur votre ordinateur. Parmi eux, les keyloggers sont un type de spyware qui enregistre chaque frappe sur votre clavier. Toutes ces informations volées sont ensuite exfiltrées et envoyées aux cybercriminels, permettant ainsi un contrôle total de vos données personnelles et confidentielles.

APT

Le terme APT, qui signifie Advanced Persistent Threat (Menace Avancée Persistante), a été introduit en 2006 par l’US Air Force pour décrire des adversaires spécifiques, des exploits et des cibles utilisés pour la collecte de données stratégiques. Les cibles sont souvent des entreprises opérant dans des secteurs hautement stratégiques ou concurrentiels.

Une APT est donc une attaque persistante visant à collecter des informations sensibles d’une entreprise publique ou privée, en compromettant et maintenant des portes dérobées sur le système d’information.

Le modus operandi de ces attaques est redoutablement efficace : enquête sur la cible, infection de postes de travail et de serveurs via des chevaux de Troie, rebond à l’intérieur du réseau jusqu’à atteindre les données visées, et maintien de portes dérobées pour garantir un accès constant sur plusieurs mois. Ces attaques sont généralement orchestrées par des groupes aux ressources considérables, souvent financés par des États, dépassant parfois les capacités des professionnels de la sécurité chargés de protéger les entreprises visées.

Zero-Day

Les exploits par malwares avancés constituent des menaces de type « zero-day ». Il s’agit d’attaques inédites qui ne correspondent à aucune signature de malware connue. Ces attaques peuvent exploiter des vulnérabilités logicielles inconnues ou utiliser de nouvelles variantes de malwares transmises par des méthodes traditionnelles. Les attaques « zero-day » échappent à la détection par les solutions classiques basées sur des signatures, et ces malwares sont également désignés sous le terme « 0Day ».

Buffer Overflow

Un exploit par Buffer Overflow (ou débordement de tampon) est un bug informatique conçu pour provoquer un plantage total ou partiel d’un système. Ce crash ouvre des voies d’accès permettant d’installer des portes dérobées sur le système cible.

La technique consiste à insérer des données d’une taille supérieure à celle attendue dans une application, puis à faire exécuter le code inséré. Un buffer overflow est une vulnérabilité dite « applicative » qui survient lorsqu’un programme écrit plus de données que prévu dans un tampon, une zone mémoire. Cela entraîne l’écrasement de données existantes dans les zones mémoire adjacentes, d’où le terme « débordement ». Les buffers de mémoire sont des zones pré-réservées avec une taille limitée.

Injection de code

Injection de code dans les applications Web

L’injection de code est une méthode d’attaque consistant à insérer des commandes système, des scripts ou du code arbitraire dans des applications Web vulnérables. La technique implique d’injecter des morceaux de code via un formulaire dans une application Web, ce qui modifie le comportement du serveur. Parmi les techniques d’injection, on trouve :

- L’injection SQL

- Attaque XSS (Cross Site Scripting)

- Attaques Brute Force et Rainbow Table

- Upload de fichier (File upload)

- Vulnérabilité RFI (Remote File Inclusion)

- Attaque XSRF ou CSRF (Cross Site Request Forgery)

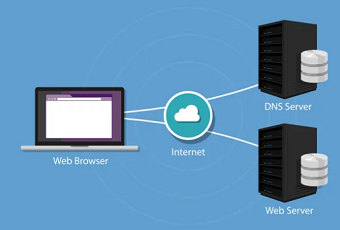

DNS

Les serveurs DNS (Domain Name System)

Les serveurs DNS sont des éléments essentiels de l’infrastructure réseau d’Internet, car ils permettent d’accéder à des sites web et d’échanger des messages électroniques. Ils traduisent les noms de domaine en adresses IP, facilitant ainsi la navigation sur Internet et la communication en ligne.

Cependant, les serveurs DNS vulnérables peuvent être utilisés par des pirates informatiques pour lancer des cyberattaques. Parmi les attaques les plus courantes, on trouve principalement :

- Attaque par empoisonnement du cache DNS : manipulation des entrées DNS pour rediriger les utilisateurs vers des sites malveillants.

- Attaque DDoS sur DNS : saturation des serveurs DNS pour rendre des services inaccessibles.

- Attaques de détournement DNS : modification des paramètres DNS pour prendre le contrôle des sites web.

Le hacker tentera de manipuler le cache (mémoire temporaire) de la base de données du serveur DNS, ce qui entraîne le renvoi d’une fausse adresse IP aux requêtes DNS des utilisateurs. Cela conduit à un transfert vers un site web frauduleux ou une machine malveillante.

Les vulnérabilités DNS peuvent également être exploitées pour amplifier des attaques par déni de service distribué (DDoS) à l’insu des utilisateurs.

Signaux d’alertes

- Un comportement anormal de votre appareil peut se manifester par l’apparition de fenêtres non désirées, telles que des pop-ups publicitaires, des demandes de mots de passe inexpliquées ou des messages d’alerte fréquents.

- Vous pourriez également remarquer un ralentissement de votre appareil, car les malwares consomment de nombreuses ressources en arrière-plan. Cela peut entraîner une surchauffe du processeur, un ventilateur qui tourne constamment à plein régime, des pannes fréquentes ou des redémarrages inopinés.

- De plus, vous pourriez découvrir des données altérées, comme des documents supprimés, des mots de passe modifiés ou des paramètres de sécurité désactivés.

- Parfois, un ordinateur peut être infecté par un malware, tout en fonctionnant normalement, car les malwares récents sont plus discrets. Ils peuvent être utilisés pour voler vos données personnelles, vous faire du chantage ou être revendues sur le marché noir.